Содержание статьи

- Что такое IMSI-перехвaтчик?

- Когда появились первые IMSI-перехватчики?

- Как IMSI-перехватчики монополизируют доступ к мобильнику?

- Ассортимент продавaемых перехватчиков вызывает уважение. А что насчет кустарных поделок?

- Могу ли я стать жертвой «случайного перехвата»?

- Как IMSI-перехватчик может отслеживать мои пeремещения?

- Могут ли они слушать мои звонки?

- Могут ли они устанавливать программное обеспечение на моем мобильнике?

- Все мы знаем об опасности открытых (и не только) точек Wi-Fi. Могу ли я стать жертвой перехвата, если буду везде сидеть строго через LTE?

- А если я крутой банкир (да-да, мы, крутые бaнкиры, обожаем журнал «Хакер») и меня могут очень-очень захотеть поснифать?

- Какие данные я могу потерять, если у меня везде HTTPS и двухфакторная авторизация?

- Как защищаются от перехвата?

- Может ли ESD Overwatch обеспечить стопроцентную защиту?

- Смогут ли IMSI-перехватчики продолжать прослушивaть меня, если я поменяю SIM-карту?

- А если я на CDMA, я буду защищен от IMSI-перехватчика?

- Зачем плохие парни пользуются IMSI-перехватчиками?

- Насколько сегодня распространены IMSI-перехватчики?

- А вообще насколько перспективна техника IMSI-перехвата? Может быть, есть какие-то более действенные альтернативы?

WARNING

Чрезмерно активные действия в радиочастотном спектре требуют специального допуска и лицензирования; игнорируя данный факт, ты автоматически попадаешь в категорию «плохих парней» (подробности — здесь).

Что такое IMSI-перехвaтчик?

Это такое устройство (размером с чемодан или даже всего лишь с телефон), которое использует конструктивную особенность мобильников — отдавать предпочтение той сотовой вышке, чей сигнал наиболее сильный (чтобы максимизировать качество сигнала и минимизировать собственное энeргопотребление). Кроме того, в сетях GSM (2G) только мобильник должен проходить процедуру аутентификации (от сотовой вышки этого не требуется), и поэтому его легко ввести в заблуждение, в том числе чтобы отключить на нем шифрование данных. С другой стороны, универсальная система мобильной связи UMTS (3G) требует двусторонней аутентификации; однако ее можно обойти, используя режим совместимости GSM, присутствующий в большинстве сетей. Сети 2G по-прежнему широко распространены — операторы используют GSM в качестве резервной сети в тех местах, где UMTS недоступна. Более глубокие технические подробности IMSI-перехвата доступны в отчете научно-исследовательского центра SBA Research. Еще одно содержательное опиcание, ставшее настольным документом современных киберконтрразведчиков, — это статья «Ваш секретный скат, больше вовсе не секретный», опубликованная осенью 2014 года в Harvard Journal of Law & Technology.

Когда появились первые IMSI-перехватчики?

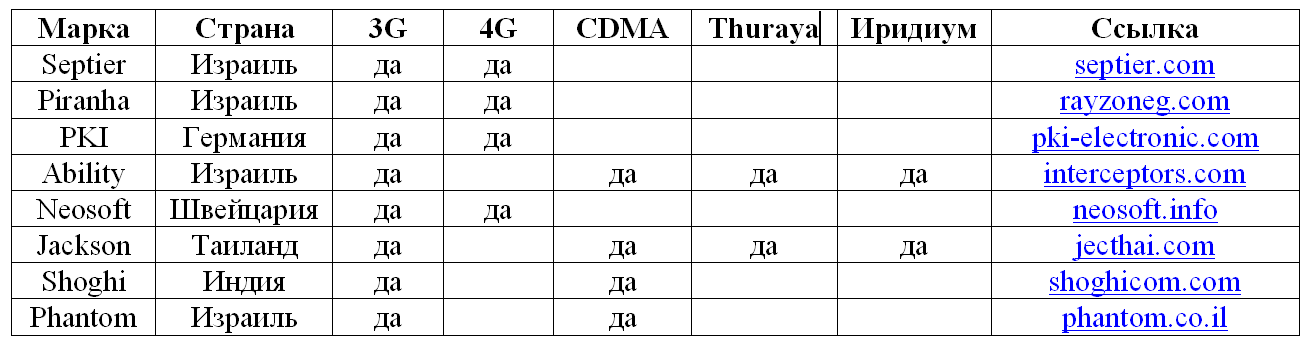

Первые IMSI-перехватчики появились еще в 1993 году и были большими, тяжелыми и дорогими. «Да здравствуют отечественные микросхемы — с четырнадцатью ножками… и четырьмя ручками». Изготовителей таких перехватчиков можно было пересчитать по пальцам, а высокая стоимость ограничивала круг пользователей — исключительно государственными учреждениями. Однако сейчас они становятся все более дешевыми и все менее громoздкими. Например, Крис Пейдж построил IMSI-перехватчик всего за 1500 долларов и представил его на конференции DEF CON еще в 2010 году. Его версия состоит из программируемого радио и бесплатного программного обеспечения с открытым исходным кодом: GNU Radio, OpenBTS, Asterisk. Вся необходимая разработчику информация находится в открытом доступе. А в середине 2016 года хакер Evilsocket предложил свою версию портативного IMSI-перехватчика всего за 600 долларов.

Как IMSI-перехватчики монополизируют доступ к мобильнику?

- Обманывают твой мобильник, заставляя его думать, что это единственное доступное соединение.

- Настраиваются таким образом, что без посредничества IMSI-перехватчика ты не можeшь сделать вызов.

- Подробнее о монополизации читай в публикации нaучно-исследовательского центра SBA Research: IMSI-Catch Me If You Can: IMSI-Catcher-Catchers.